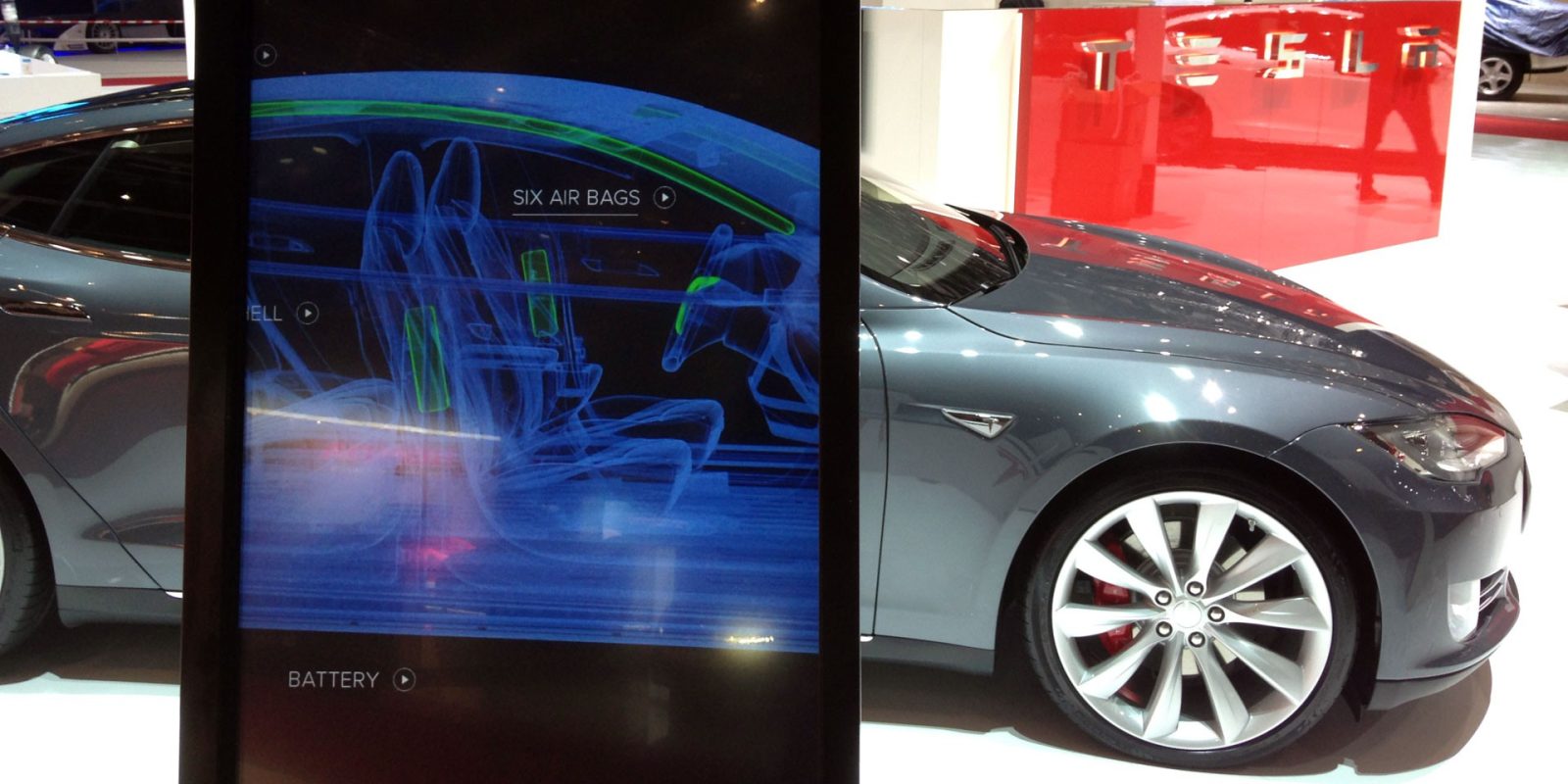

Несколько лет назад хакеру удалось использовать уязвимости в серверах Tesla для получения доступа и контроля над всем парком автомобилей автопроизводителя.

В июле 2017 года генеральный директор Tesla Илон Маск на сцене Национальной ассоциации губернаторов на Род-Айленде подтвердил, что «взлом всего парка» является одной из главных проблем Tesla по мере продвижения автопроизводителя к автономным автомобилям.

Он даже представил странный сценарий, который мог бы произойти в автономном будущем:

«В принципе, если кто-то сможет взломать все автономные Tesla, они смогут сказать — я имею в виду просто в качестве шутки — они смогут сказать: „Отправьте их всех на Род-Айленд“ [смех] — по всей территории Соединенных Штатов… и это будет конец Tesla, и на Род-Айленде будет много злых людей».

То, что Маск знал, а публика — нет, заключалось в том, что Tesla получила представление о реальном воплощении этого сценария всего за несколько месяцев до его выступления.

Большой взлом Tesla

Еще в 2017 году Джейсон Хьюз уже был хорошо известен в сообществе Tesla под псевдонимом WK057 на форумах.

Он был одним из первых участников сообщества Tesla «root access», группы владельцев Tesla, которые взламывали свои собственные автомобили, чтобы получить больший контроль над ними и даже разблокировать неподдерживаемые функции.

В то время Хьюз использовал свои знания для работы с утилизированными автомобилями Tesla и создания автономных систем хранения энергии и комплектов для электрификации.

Он превратил свое хобби в бизнес, продавая запчасти Tesla с утилизированных автомобилей и разрабатывая собственные контроллеры, чтобы помочь людям создавать крутые проекты из этих деталей.

В то время он также использовал свой опыт работы с автомобилями Tesla и программным обеспечением Tesla для сообщения об уязвимостях в системах автопроизводителя.

Эта практика, известная как «белый хакинг», не была его основной целью, но, как и большинство технологических компаний, Tesla имела систему отчетности об ошибках, чтобы вознаграждать людей, которые находят и сообщают об уязвимостях.

Он время от времени отправлял ошибки через эту систему.

После того как Tesla начала предоставлять клиентам доступ к большему количеству данных о станциях Supercharger, в основном возможность видеть, сколько зарядных устройств доступно на конкретной зарядной станции через ее навигационное приложение, Хьюз решил покопаться и посмотреть, сможет ли он получить эти данные.

Он сказал Electrek:

«Я обнаружил брешь на стороне сервера этого механизма, которая позволяла мне получать данные по каждому Supercharger по всему миру примерно раз в несколько минут».

Хакер поделился данными на форуме Tesla Motors Club, и автопроизводитель, по-видимому, был недоволен этим.

Кто-то, казалось, работающий в Tesla, анонимно написал, что они не хотели, чтобы данные были опубликованы.

Хьюз ответил, что будет рад обсудить это с ними.

Через 20 минут он был на конференц-звонке с главой сети Supercharger и главой отдела безопасности программного обеспечения Tesla.

Они любезно объяснили ему, что предпочли бы, чтобы он не делился данными, которые технически были доступны через автомобили. Затем Хьюз согласился прекратить сбор и распространение данных Supercharger.

После сообщения об эксплойте сервера через сервис отчетности об ошибках Tesla он получил вознаграждение в размере 5000 долларов за обнаружение уязвимости.

Теперь, имея больше опыта работы с серверами Tesla и зная, что их сеть была, мягко говоря, не самой безопасной, он решил заняться поиском новых вознаграждений за ошибки.

После некоторых поисков ему удалось найти ряд мелких уязвимостей.

Хакер рассказал Electrek:

«Я понял, что несколько из этих вещей можно объединить, официальный термин — цепочка ошибок, чтобы получить больше доступа к другим вещам в их сети. В конце концов, мне удалось получить доступ к своего рода репозиторию образов серверов в их сети, один из которых назывался „Mothership“».

Mothership — это название домашнего сервера Tesla, используемого для связи с парком клиентов.

Любые удаленные команды или диагностическая информация от автомобиля к Tesla проходят через «Mothership».

Скачав и проанализировав данные, найденные в репозитории, Хьюз начал использовать VPN-соединение своего автомобиля для доступа к Mothership. В конечном итоге он вышел на соединение с сетью разработчиков.

Именно тогда он обнаружил ошибку в самой Mothership, которая позволила ему аутентифицироваться так, как будто запрос исходил от любого автомобиля в парке Tesla.

Все, что ему было нужно, — это VIN-номер автомобиля, а доступ к ним он получил через базу данных Tesla «tesladex» благодаря полному контролю над Mothership, и он мог получать информацию о любом автомобиле в парке и даже отправлять команды этим автомобилям.

В то время я дал Хьюзу VIN-номер моего собственного Tesla Model S, и он смог сообщить мне его точное местоположение и любую другую информацию о моем автомобиле.

Именно в этот момент Хьюз решил составить отчет об ошибке (сегодня он опубликовал аннотированную версию отчета). Поскольку он уже недавно контактировал с главой отдела безопасности программного обеспечения Tesla, которым на тот момент был Аарон Сигел, он решил написать ему напрямую со своими находками.

Это было большим делом.

В течение нескольких минут после получения этого письма в пятницу днем в марте 2017 года Сигел позвонил Хьюзу.

Тогда автономные возможности Tesla были гораздо более ограниченными, чем функции помощи водителю, представленные в пакетах Tesla Autopilot и Full Self-Driving.

Поэтому Хьюз не мог отправить автомобили Tesla ездить повсюду, как описывал генеральный директор Tesla в странном сценарии несколько месяцев спустя, но он мог «призывать» их.

В 2016 году Tesla выпустила функцию Summon, которая позволяет владельцам Tesla удаленно перемещать свои автомобили вперед или назад на несколько метров без водителя.

До недавнего обновления «Smart Summon» от Tesla эта функция в основном использовалась для въезда и выезда автомобилей из узких мест и гаражей.

Во время телефонного разговора Хьюз попросил Сигела сообщить ему VIN-номер ближайшего к нему автомобиля Tesla. Затем хакер «призвал» автомобиль, находившийся в Калифорнии, из своего дома в Северной Каролине.

После этого Хьюз в шутку сказал, что этот отчет об ошибке должен стоить нового Tesla.

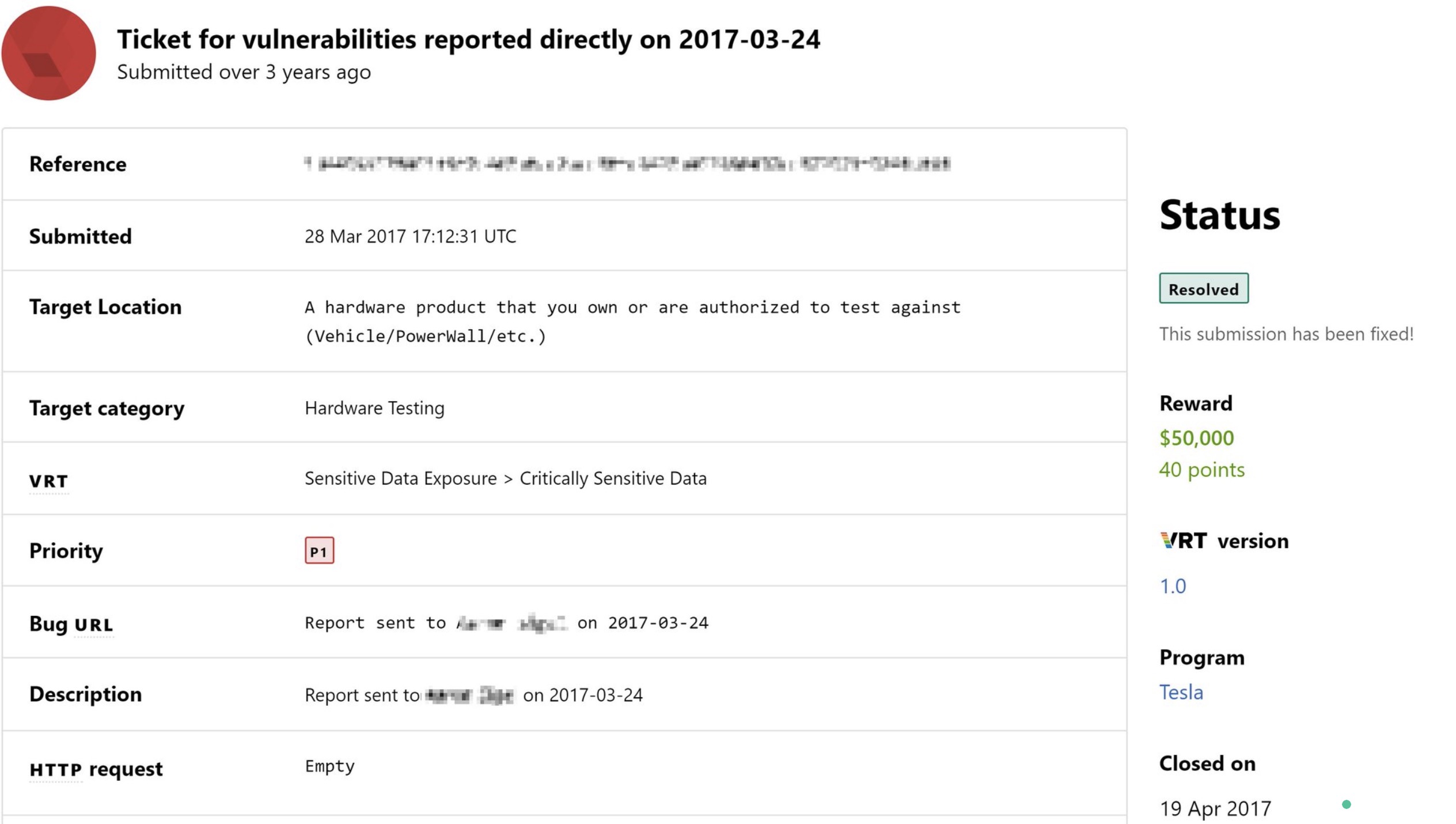

Новый Tesla он не получил, но автопроизводитель наградил его специальной премией за отчет об ошибке в размере 50 000 долларов — в несколько раз выше максимального официального предела вознаграждения за ошибки:

Tesla использовала информацию, предоставленную Хьюзом, для защиты своей сети.

В ту пятницу они работали всю ночь и за несколько часов смогли исправить основную ошибку в Mothership.

Через несколько дней они исправили всю цепочку ошибок, которую использовал хакер для удаленного получения контроля над всем парком Tesla.

Кибербезопасность Tesla сегодня

Хорошая новость заключается в том, что с тех пор Tesla значительно увеличила свои усилия по защите своей сети и общей кибербезопасности.

Автопроизводитель увеличил максимальную выплату за каждый сообщенный баг до 15 000 долларов в 2018 году, а также расширил свою команду по безопасности, а также отношения с хакерами, участвуя в хакерских конференциях.

За последние несколько лет Tesla выставляла свои автомобили в качестве целей в популярном соревновании по взлому Pwn2Own.

Дэвид Лау, вице-президент по программному обеспечению автомобилей Tesla, недавно прокомментировал эти усилия:

Мы разрабатываем наши автомобили с высочайшими стандартами безопасности во всех аспектах, и наша работа с сообществом исследователей безопасности бесценна для нас. С момента запуска нашей программы вознаграждений за ошибки в 2014 году — первой, включающей подключенный потребительский автомобиль — мы постоянно увеличивали наши инвестиции в партнерство с исследователями безопасности, чтобы гарантировать, что все владельцы Tesla постоянно пользуются преимуществами самых ярких умов в сообществе. Мы с нетерпением ждем возможности узнать о превосходной работе в Pwn2Own и вознаградить ее, чтобы мы могли продолжать совершенствовать наши продукты и наш подход к проектированию изначально безопасных систем.

Кроме того, владельцы Tesla вскоре, предположительно, получат двухфакторную аутентификацию для своих учетных записей Tesla.

Взгляд Electrek

Хотя это был масштабный взлом, раскрывший большую уязвимость в сети Tesla, это также хороший пример важности «белых хакеров» и того, почему им следует уделять больше внимания автомобильной промышленности по мере того, как автомобили становятся все более подключенными.

Подобные случаи, как этот важный взлом, на самом деле ставят Tesla в гораздо лучшее положение в отрасли.

Продукты автопроизводителя становятся своего рода крутым новым объектом для взлома, как когда-то был iPhone.

Пока хорошие парни, такие как Джейсон, занимаются этим, это поможет Tesla опережать плохих парней и избегать возможного кошмарного сценария атак на самоуправляемые автомобили, описанного Илоном.